2. Les

utilisateurs présents et futurs

2.2. Les préoccupations des utilisateurs

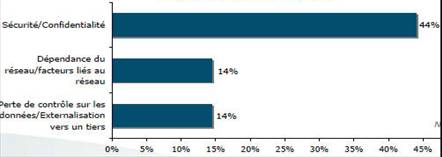

D’après la figure 4 ci-dessous, la préoccupation principale d’un utilisateur du Cloud, d’une manière générale, concerne ses données et comment est géré la confidentialité et la sécurité de celles-ci.

Figure 4 : Étude frein et

inhibiteurs d’adoption du Cloud en France source : IDC 2010

2.2.1. Des réticences illégitimes

Le Cloud Computing est souvent critiqué à tort. En effet, les risques perçus sont souvent désignés comme plus grave que leur impact réel. Dans ces critiques, ressort deux principaux axes :

· Disponibilité et performance

Les interruptions de service au sein du Cloud

ont été particulièrement décriées, en comparaison des solutions à domicile

estimées plus fiables.

Si ce constat était pertinent auparavant, les

principaux providers du Cloud ont récemment amélioré leurs SLA (Service level agreement, contrat de niveau de service) pour atteindre

des uptimes de 99,9% - soit nettement plus que ne l’exigent

les systèmes d’information, qui n’ont par exemple pas systématiquement besoin

de backups nocturnes : c’est notamment le cas de Google Apps pour le SaaS ou

d’Amazon S3 pour l’IaaS. Pourtant, les dirigeants exécutifs d’entreprises

continuent à ce jour de préférer recourir au Cloud Computing pour leurs

fonctions non critiques et de rester fidèles aux solutions on premise pour assurer le développement des compétences clés de leur corps de métier.

· Sécurité des données

L’étude

de Sterling Commerce montre que, pour 65% des personnes interrogées, la

sécurité est la préoccupation principale dans le cadre d’un service Cloud. Les

accords contractuels sont limités lorsqu’il s’agit de prendre en charge la

sécurité des systèmes et des données lors de la migration vers un service

Cloud. Les fournisseurs de services d’intégration doivent donc prouver leur

sérieux pour gagner la confiance de leurs clients. Cette préoccupation est du

au fait que les données ne

sont plus stockées en interne mais en dehors de l’entreprise.

Cependant, ces

craintes risquent de connaître le même destin que les précédentes. En effet, de nombreuses stratégies de réduction des

problèmes de sécurité ont été mises en place pour rassurer les clients

potentiels, parmi lesquelles le cryptage, les données dépersonnalisées, la

protection contractuelle, des audits de sécurité, la certification par des

tierces entités dignes de confiance (normes de sécurité US SAS70 Type 2,

ISO/IEC 27001:2005 security management certification, SOX guidelines...) et

l’exigence de normes et standards

affirmée par des initiatives comme

2.2.2. Des réticences légitimes

Contrôle et conformité

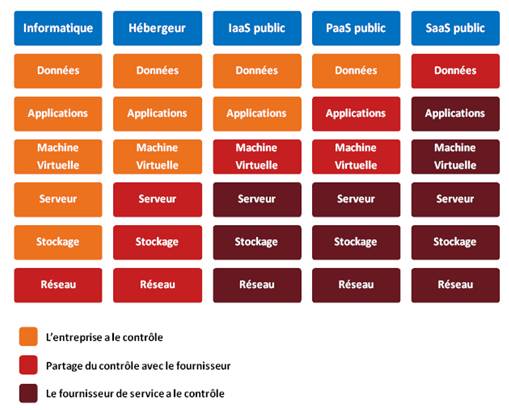

Avec le Cloud Computing, l’entreprise perd le

contrôle au profit du fournisseur, elle peut donc se poser les questions, sur

qui est propriétaire des données, qui a accès à ces données et à la conformité

aux normes et régulations propres aux données. Le contrôle que l’entreprise

possède varie selon le type d’offre comme le montre la figure 5 ci-dessous.

Selon un récent sondage, la grande majorité des entreprises avoue ne pas

pouvoir localiser les lieux de stockage de l’ensemble des données personnelles

de leurs salariés.

En ce qui concerne les deux premiers points, la

plupart des fournisseurs permettent d’ores et déjà à leurs clients de conserver

le contrôle de leurs données, en leur permettant notamment de gérer les

questions d’authentification et d’autorisation d’accès.

Maturité et viabilité des fournisseurs

De nombreux nouveaux acteurs Cloud Computing émergent au sein du Cloud Computing ce qui rend le choix du client difficile sachant les prestations de sécurité qu’il demande. Ces nouveaux acteurs dispose, pour la plupart, de peu de moyens financiers ce qui augmente les risques lié à la sécurité. Les clients préfèrent attendre une consolidation du marché qui leur permettrait de choisir un prestataire de qualité et de confiance.

Les réticences des entreprises à passer en mode Cloud apparaissent d’autant

plus légitimes qu’on se rapproche des applications critiques. Une étude

conduite sur les performances des différentes plateformes a montré qu’à ce jour

les temps de réponse sont très variables et que les taux d’erreur peuvent être

dissuasifs. Le Cloud public se complète donc d’outils de supervision

(Rightscale ,Elastic Grid) et fait monter le PaaS en gamme. Un état des lieux

qui explique donc la préférence marquée pour le mode Cloud privé dont les

offres sont assorties de Service Level Agreements (SLA) garantis.

Figure

5 : Répartition du contrôle entre client et fournisseur de Cloud Source : AFDEL 2010